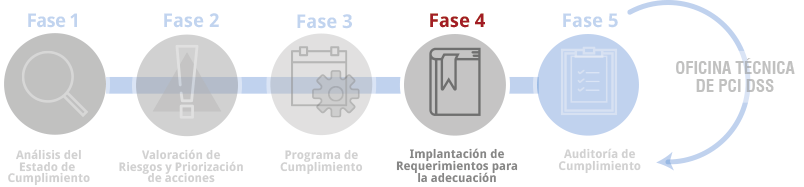

La Implantación de Requerimientos para la Adecuación ejecuta el programa de cumplimiento a las NO conformidades detectadas en fases anteriores llevando acabo aquellas actividades consultoras y de asesoramiento en cualquier tarea que deba desarrollarse para la consecución del objetivo de cumplimiento con PCI DSS.

La fase de implantación es la fase más intensa en el proceso de Adecuación a PCI DSS y engloba todas las actividades del Programa de Cumplimiento que exigen los requerimientos PCI DSS.

En esta fase, se desarrollaran aquellas actividades consultoras, técnicas y organizativas pertinentes para poder superar una auditoría o validación de cumplimiento posterior.

De forma esquemática, los aspectos clave que se cubrirán en esta fase serán los siguientes:

Marco Normativo Principal

Redacción de la Política de Seguridad, procedimientos de uso de tecnologías críticas, marco normativo PCI DSS, inventario de CDEM, etc.

Análisis de Riesgos PCI DSS

Redacción de la Metodología y Ejecución del AARR.

Gestión de Cortafuegos, routers e IDS/IPS

Redacción y/o revisión de procedimientos para la gestión, revisión de reglas, matriz de uso, etc.

Gestión Segura de Equipos

Redacción de procedimientos de configuración segura de equipos, Guías de Bastionado personalizadas y soporte a la securización de equipos, etc.

Diseño de Arquitecturas de Red Segura

Revisión y propuestas de mejora para la seguridad, reducción del ámbito y protección en cuanto a arquitectura de red y comunicaciones del entorno PCI DSS.

Análisis de Repositorios de Datos y Tratamientos de Datos de Pago

Redacción de políticas de búsqueda, retención y eliminación de datos de pago, creación de inventarios de datos y matrices de accesos, etc.

Gestión de Claves de Cifrado

Redacción de los procedimientos de gestión de claves, revisión de los mecanismos de cifrado y gestión de claves empleados, etc.

Control de Cambios

Redacción de los procedimientos de gestión de cambio y pruebas de seguridad en los entornos de redes y sistemas, preparación de plantillas administrativas, etc.

Gestión de Actualizaciones de Seguridad

Redacción/revisión de las metodologías de actualizaciones de seguridad, redacción de procedimientos particulares relacionados con la identificación y gestión de vulnerabilidades y parches, etc.

Sincronización de Sistemas

Revisión de la arquitectura de sincronización de sistemas y distribución de hora, redacción de procedimientos, revisión de sistemas, etc.

Gestión de Logs, Monitorización, HIDS y FIM

Redacción/revisión de procedimientos de gestión y revisión de logs , evaluación de ficheros críticos y definición/creación de procedimientos y documentación relacionada con la monitorización, identificación de alertas, definición de procedimientos para las plataformas de monitorización y pruebas de revisión, definición de Cuadros de Mando, etc.

Control de Acceso Lógico

Revisión y definición de Controles de Acceso, identificación y uso de sistemas de doble factor de Autenticación, redacción de procedimientos de Control de Acceso Lógico, creación de matrices de acceso y procedimientos de gestión de contraseñas, identificación/definición de arquitectura para el uso de soluciones de Gestión de Identidades y Single Sign-On, etc.

Gestión de Medios de Almacenamiento

Redacción/revisión de procedimientos de gestión de soportes y puesta en marcha.

Gestión de la Seguridad con Proveedores y terceros

Redacción/revisión de procedimientos de gestión de Proveedores, contratos con terceros dentro del CDE, matriz de proveedores , revisiones de cumplimiento contractual de proveedores, etc.

Gestión de Recursos Humanos

Adaptación de los procedimientos de RRHH a PCI DSS.

Gestión de Incidentes de Seguridad

Redacción/revisión de procedimientos de Respuesta a Incidentes, Gestión de Incidentes con las Marcas de Pago, revisión y mejora de Planes ante Incidentes, Ejecución de Plan y definición de Mejoras en la respuesta, etc.

Programa de Auditorías Periódicas

Redacción/revisión de los procedimientos de revisiones, definición de calendarios y actividades en base a requerimientos internos y externos, Análisis de vulnerabilidades, hacking ético, etc.

Definición de Métricas e Indicadores para PCI DSS

Identificación de Métricas e Indicadores para los Cuadros de Mando, creación de la documentación necesarias alineada con ISO 27004 y PCI DSS.

Gestión y Desarrollo de Software

Definición y creación de Guías de Desarrollo de Software Seguro, revisiones de código y auditorías de aplicaciones, procedimientos de implementación de Seguridad en el Software y formación a los equipos de desarrollo.

Formación

Definición y creación de materiales por grupo y responsabilidades del personal, impartición de formación de concienciación y técnica, creación de documentación para la formación y definición de procesos de validación del conocimiento. Internet Security Auditors también ofrecerá un soporte completo para la solución de incidencias o actividades que puedan surgir en el transcurso de las tareas de la implantación.