El concepto del Ciberespacio exige tener una visión más amplia de conceptos de la seguridad de la información que hasta el momento se estaban teniendo en cuenta. Este nuevo concepto aúna aspectos relacionados con la interacción de personas, software y servicios en Internet, soportados por entornos TIC distribuidos por todo el mundo con una complejidad y particularidad que hace unos años no era imaginable.

Para abordar los retos de la Ciberseguridad, que consiste en la seguridad en el Ciberespacio, surge la norma ISO/IEC 27032, que define las Guías en este ámbito y se centra en dos áreas: por un lado, en cubrir los espacios o huecos no cubiertos por normas anteriores de seguridad en este ámbito conceptual más amplio, en el que aparecen nuevos ataques y los riesgos asociados a éstos; y, por otro lado, el proceso de colaboración entre los agentes que operan en el entorno actual, en lo que se denomina comúnmente un Marco de Ciberseguridad o CSF, CyberSecurity Framework.

Atendiendo al reto de los escenarios actuales de la Ciberseguridad y gracias a la amplia experiencia del equipo de Internet Security Auditors, diseñamos una metodología que permite implementar CSF basado en el estándar ISO/IEC 27032:2023 que incluye cuatro focos de trabajo o dominios:

El Marco de Ciberseguridad que se desarrollará tendrá un acercamiento en la gestión de riesgos en 4 áreas:

La prevención se basa en la implantación de medidas y controles que limiten y contengan los impactos de posibles eventos de ciberseguridad.

Donde se implementan controles destinados a la gestión de la seguridad y la monitorización de eventos de seguridad con el fin de detectar y protegerse ante este tipo de eventos.

Debemos estar preparados ante posibles incidentes relacionados con la ciberseguridad y constará de acciones para mitigar elementos adversos una vez se hayan materializado.

Acciones para restaurar los sistemas y servicios relacionados con el ciberespacio y se definirán procedimientos para reducir la probabilidad de ocurrencia de estos incidentes.

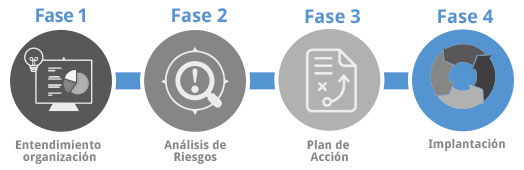

El proceso seguido en nuestra metodología se desarrolla en cinco fases.

En esta primera fase se realiza un trabajo importante de inmersión en los procesos de la empresa para conocer el funcionamiento de éstos y que uso realizan del Ciberespacio sus servicios. Para llevar a cabo esta tarea será necesario:

- Revisar productos y servicios

- Revisar el marco normativo de seguridad en uso

- Recopilar y revisar documentación de seguridad

- Conocer los flujos de información en los procesos

- Conocer las medidas técnicas de seguridad implementadas, etc

Esta fase permitirá también disponer de un inventario de activos de los servicios en el alcance.

La toma de decisiones en cuanto a los controles y medidas de seguridad que se van a implementar debe estar basada en la gestión de los riesgos y el alineamiento con las necesidades de la empresa. Es por ello que, en esta fase, se llevará a cabo esta evaluación considerando, entre otros, aspectos como:

- Activos críticos

- Amenazas

- Vulnerabilidades

- Impacto y riesgo

- Responsabilidades

Esta tarea se lleva a cabo con alineamientos a normas reconocidas a nivel internacional, que permiten su mantenimiento y gestión en el tiempo.

En esta fase, y gracias al trabajo realizado en las fases anteriores, se redactará el plan que permita conocer la priorización y medidas que deberán desarrollarse para la consecución de los alineamientos de la ISO/IEC 27032:2023 en base a las exigencias del negocio.

Este Plan afrontará diferentes estrategias que incluirán y deberán aplicarse a diferentes niveles de la organización, incluyendo:

- Políticas

- Identificación de roles

- Métodos de implementación

- Procesos afectados

- Controles tecnológicos

Como tal, esta es la etapa que más esfuerzos va a requerir habitualmente dado que es en la que todas las acciones definidas en la fase anterior se plasmarán en el Plan de Acción. Es importante tener presente que la ISO/IEC 27032:2023 pretende obligar a quien la implemente, a ser proactivo en las medidas de seguridad, con énfasis importante en los mecanismos de prevención en los procesos que hacen uso del Ciberespacio.

Esta fase del proyecto se focalizará entonces en la implementación de controles que deberán tener en cuenta el nivel de madurez en la gestión de la seguridad existente y que considerará, entre otros, aspectos como:

- Existencia de Política de Seguridad

- Procedimientos de Seguridad en SDLC

- Marcos existentes para el intercambio de información

- Planes de concienciación del personal

- Metodología de AARR

- Monitorización TIC

- Gestión de incidentes

Además de esto, en esta fase del proyecto se establecerán controles adicionales que incluirán:

- Controles a nivel de aplicación: gestión de sesiones, validación de datos, protección ante ataques, procesos de autenticación, etc.

- Controles a nivel de servidores: configuraciones seguras, gestión de parches, monitorización., revisiones periódicas, etc.

- Controles para los usuarios finales: Actualizaciones de SO, uso de aplicaciones, antivirus, herramientas y configuraciones de seguridad, etc.

- Controles contra ataques de Ingeniería social: Programas de concienciación, pruebas regulares, controles de seguridad, etc.